找回root口令:

遇到密码丢失的情况,如果只是普通用户的密码丢失,那么可以让管理员重新设定密码。但是如果管理员用户的密码丢失,那该如何解决?

在 Linux环境中root 密码忘记还是可以救回来的!只要能够进入并且挂载 / , 然后重新设定一下root的密码,就救回来啦!这是因为开机流程中,若强制进入runlevel 1 时, 默认是不需要密码即可取得一个 root 的 shell 来救援的。详细过程如下:

1. 重新启动!

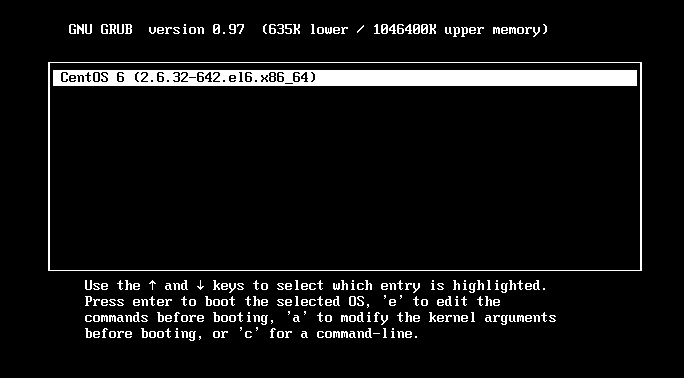

2. 在开机按任意键进入 grub 选单

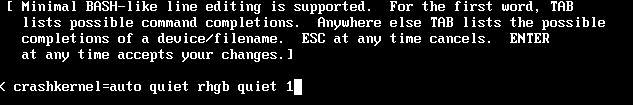

根据提示,键入a 进入以下画面:在quiet后加 1 或 single 或 S 或 s

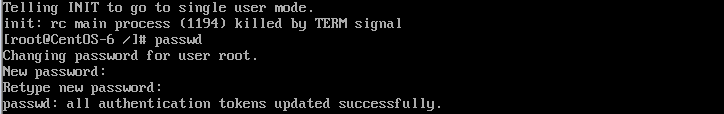

回车后就会进入单用户模式 runlevel 1,然后使用passwd命令来修改密码,修改完成后重新启动就可以了。

就是这么简单,密码就可以重置,带来方便的同时,也有危险的存在。虽然一般情况下服务器都在机房放置。外人根本接触不到,但是有些特定的情况下,会在外人接触到的地方放置,如果这样简单就被破解了管理员密码,那岂不是很危险,所以,我们不经要回破解密码,还要会保护密码!!

升级密码保护:

讲到密码保护,就涉及到系统启动时所需要的一个文件,我们可以在这里加一些设置,这样就可以在系统启动的时候,得到一些保护!!

这个文件就是/boot/grub/grub.conf,这是一个系统的配置文件,这个文件里有这样一些内容(#后为上一行的注释)

我们可以在这个文件里加上两行代码,实现修改内核的保护和系统的保护。

而我们加了两行代码,分别实现什么功能呢?

这两行代码,位置不同,所实现的功能就有所不同,第一个在启动内核之前,所以他主要是启动菜单编辑认证,第二个在内核设置之后,所以他是实现启动选定的内核或操作系统时进行认证

重启启动进入 grub 选单,即可发现下方提示信息已经改变,需要输入密码,才能进行修改

输入密码,即可正常显示,这时就可以修改密码了。

这时输入正确的密码,系统就会开始正常启动

密码加密保护:

虽然这个配置文件的权限设置的比较严格:

但是,毕竟密码在文件里是明文保存的,所以还是较为不安全,这时,我们就需要使用加密的密码了

但是,毕竟密码在文件里是明文保存的,所以还是较为不安全,这时,我们就需要使用加密的密码了

这里就需要使用命令“grub-md5-crypt”,就会生成加密的密码

而配置文件里就需要经密码那一行,更改为:

password [--md5] STRING

这样就可以实现密码更加安全。

思考:

这时就面临一个情况,如果忘记启动菜单编辑的密码,只要记得进入系统的密码,即可进入系统修改配置文件,实现找回启动菜单编辑密码。那么如果忘记进入系统的密码,该怎么办?

这是不要着急,只要还记得启动菜单编辑的密码,就还有的救。

进入grub选单时,输入真确密码,然后选择"c",键入"c"后,会出现以下界面,输入三行命令,节课实现,绕过内核启动,所以不需要进入系统的密码。

需要注意的是,要指定自己的内核文件,根目录及虚拟系统文件,图中参数切勿照抄,要根据自己实际情况进行编辑。

如果两个密码都忘了,这是可就麻烦了,只有进入救援模式了。。。

进入救援模式,请参考http://groot.blog.51cto.com/11448219/1841771

进入救援模式后:

首先切换根目录,

然后把配置文件的设置密码那行给修改或删除,然后退出重启,就可以了。

原创文章,作者:Groot,如若转载,请注明出处:http://www.178linux.com/47833

评论列表(1条)

写的很好,图文并茂,有自己的思考